Google-onderzoekers hebben websites ontdekt die jarenlang door middel van iOS-kwetsbaarheden iPhones ongezien infecteerden met malware. Daarmee kregen aanvallers toegang tot onder andere locatiegegevens, wachtwoorden, Google-accounts en WhatsApp-gesprekken.

Googles Threat Analysis Group ontdekte eerder dit jaar een aantal gehackte websites waarmee iPhone-bezoekers werden aangevallen sinds september 2016. Het ging niet om gerichte aanvallen, alle websitebezoekers met een iOS-toestel waren doelwit. Google schat dat de betreffende websites duizenden bezoekers per week hadden. Google maakt niet bekend om welke sites of wat voor soort sites het ging.

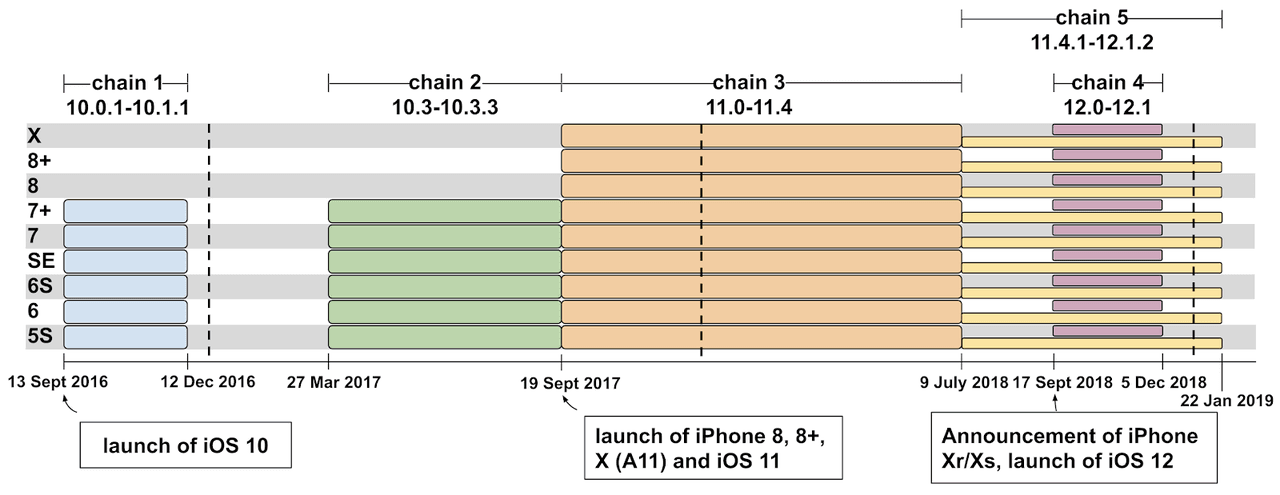

De Google TAG-onderzoekers vonden vijf unieke iPhone-exploitketens, waarmee bij vrijwel alle versies van iOS 10 tot aan iOS 12 binnengedrongen kon worden. De aanvallers maakten daarvoor gebruik van verschillende kwetsbaarheden, waaronder zerodays waarvan het bestaan nog niet bekend was. Volgens Google wijzen de verschillende exploitketens erop dat er een groepering is die gedurende een periode van in ieder geval twee jaar pogingen heeft gedaan om iPhones af te luisteren.

onderzoekers vonden vijf exploitketens, voor verschillende iOS-versies

Slachtoffers werden besmet door enkel de websites te bezoeken. Op de achtergrond werd de malware ingeladen, zonder dat daar interactie van de gebruiker voor nodig was. Na een succesvolle besmetting kregen de aanvallers als root toegang tot alle databases van apps, wat het bijvoorbeeld mogelijk maakt om gesprekken in WhatsApp, iMessage en Telegram uit te lezen.

Door de directe toegang tot de opslag van toestellen zijn ook e-mails, contactenlijsten en foto's in te zien. Ook konden locatiegegevens realtime gevolgd worden en was het mogelijk om opgeslagen wachtwoorden te achterhalen. Dat maakt bijvoorbeeld wachtwoorden van wifinetwerken inzichtelijk en door toegang tot de keychain waren ook Google Single-Sign-On-services te onderscheppen. Daarmee konden aanvallers toegang krijgen tot Google-accounts.

De malware werd in een tijdelijke map geplaatst en verdween na een reboot van het toestel. Zolang een geïnfecteerde iPhone niet werd herstart, was deze toegankelijk voor de aanvallers. Voor slachtoffers was het niet zichtbaar dat kwaadwillenden toegang hadden tot hun toestel.

Google-onderzoekers hebben de malware, ofwel de implant, getest op een iPhone 8 met iOS 12 en een eigen command server opgezet, om te kijken wat er precies gebeurt als een toestel is geïnfecteerd. De malware maakt iedere minuut contact met de server en stuurt dan de gps-gegevens door. De malware bevat een lijst van third-party-apps waarvan de inhoud naar de server wordt doorgestuurd. Op die lijst staan e-mailapps zoals Yahoo, Outlook, Gmail, Mailmaster en QQ Mail. Ook WhatsApp, Skype, Facebook, Telegraph en Viber staan op die lijst. Aanvallers kunnen ook een lijst opvragen van andere apps die op het toestel zijn geïnstalleerd en op verzoek kan daar ook data uit opgevraagd worden.

De aanvallers gebruikten WebKit-kwetsbaarheden om via Safari binnen te dringen in de iPhones. Diezelfde kwetsbaarheden zouden volgens Google ook werken in de iOS-versie van Chrome, maar de aanvallers mikten via de websites alleen op Safari-gebruikers. Als de malware eenmaal geïnjecteerd was, werden combinaties van andere iOS-kwetsbaarheden gebruikt om meer privileges te verkrijgen.

In de vijf exploitketens werden veertien verschillende kwetsbaarheden gebruikt. Het ging om zeven kwetsbaarheden in de iPhone-browser, vijf kwetsbaarheden in de kernel en twee sandbox escapes. Volgens de Google-onderzoekers was op zijn minst één van de kwetsbaarheden nog niet bekend op het moment van ontdekking. Google heeft Apple hierover ingelicht op 1 februari en een deadline gegeven van een week voor het uitbrengen van een patch. Dat resulteerde in de komst van iOS 12.1.4 op 7 februari dit jaar.

Het is volgens Google niet duidelijk of de andere exploits bij de aanvallers zelf bekend waren, of dat ze die zijn gaan inzetten nadat ze gemeld werden. Er zit vaak een periode tussen de bekendmaking van een kwetsbaarheid en het uitkomen van een patch. In die periode zijn apparaten kwetsbaar. Datzelfde geldt voor apparaten die niet van updates zijn voorzien. De door Google beschreven aanval heeft jarenlang plaats kunnen vinden. Pas in februari dit jaar zijn de lekken gedicht. De zoekgigant merkt echter op dat het mogelijk is dat er meer van dit soort aanvallen in het wild bestaan, die gebruikmaken van kwetsbaarheden die nog niet bekend zijn.

Volgens de Google-onderzoekers is de onderliggende oorzaak van de kwetsbaarheden in de software niets nieuws. Het zou in veel gevallen gaan om kwetsbaarheden in code die nooit heeft gefunctioneerd en niet of weinig is getest voordat deze terechtkwam in een iOS-versie.

Wie er achter de aanvallen zit en wat het doel was van de aanvallers is niet duidelijk. De Google-onderzoekers merken op dat met de gebruikte methodes het mogelijk is om grote groepen gebruikers 'in bepaalde community's' te bespioneren.

bron: tweakers.net